Beberapa bulan yang lalu salah satu klien saya memberi tahu saya bahwa ketika mereka mengakses situs web mereka melalui Google, mereka secara otomatis dialihkan ke situs serangan yang dilaporkan oleh Firefox. Namun mereka tidak memiliki masalah mengakses situs web secara langsung. Ketika situs web tepercaya sedang diarahkan ke situs web serangan, itu adalah tanda situs web diretas dan beberapa skrip dimodifikasi untuk membuat pengalihan otomatis.

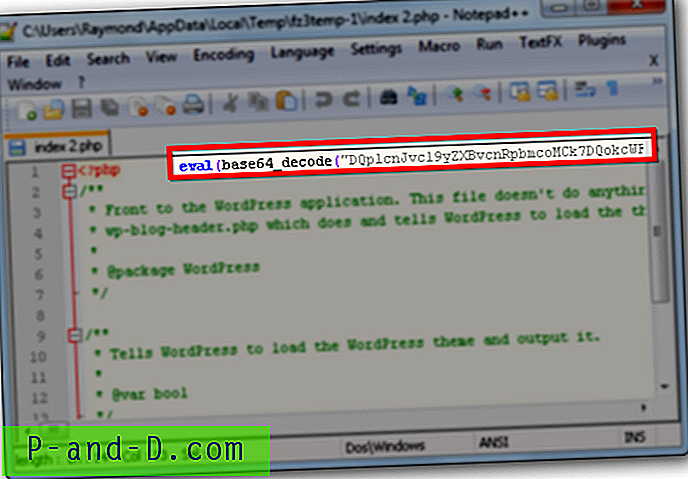

Ketika saya melihat beberapa file PHP, ada banyak eval ( kode base64_decode yang ditambahkan setelahnya

Setelah beberapa minggu, saya perhatikan bahwa semua situs web Worpdress terinfeksi lagi oleh kode berbahaya! Apa yang saya lakukan sebelumnya hanya membersihkan redirection tetapi tidak melihat lebih jauh penyebab injeksi kode berbahaya. Setelah menyelidiki, tampaknya salah satu klien saya telah mengaktifkan tema yang menggunakan skrip TimThumb.php yang lama dan rentan ketika versi terbaru hari ini di 2.8.10. Mengganti tiumthumb.php lama dengan yang terbaru harus mencegah situs web dari disuntikkan dengan kode berbahaya. Untuk membersihkan situs web, saya menemukan skrip PHP yang dapat secara otomatis merayapi semua file PHP di situs web dan menghapus kode eval base64_decode berbahaya yang diketahui. Berikut ini kode jahatnya ketika dimasukkan ke file PHP. Mungkin ada beberapa kode yang disuntikkan ke satu file PHP sehingga Anda perlu memeriksa seluruh file.

Huruf dan angka acak dikodekan dengan basis 64 dan dimungkinkan untuk memecahkan kode dari beberapa layanan online yang menawarkan layanan tersebut. Setelah decoding base64, siapa pun yang berasal dari mesin pencari seperti Yahoo, Google, Bing dan lain-lain secara otomatis diarahkan ke minkof.sellclassics.com.

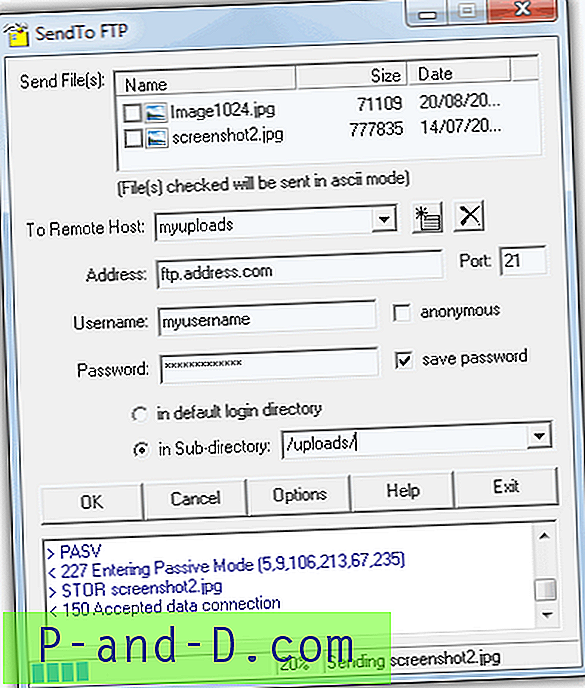

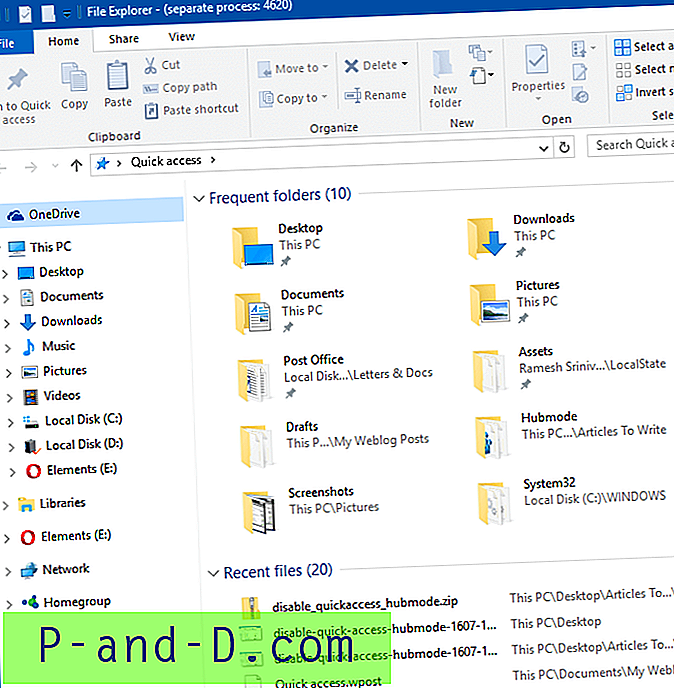

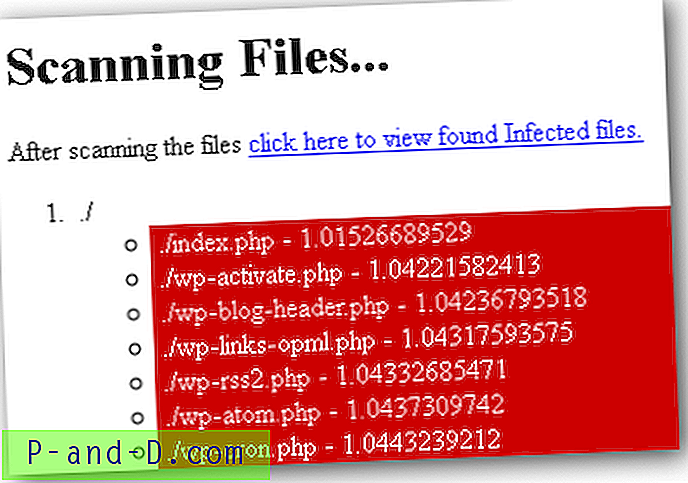

Untuk mulai membersihkan kode base64_decode berbahaya yang disuntikkan, yang perlu saya lakukan adalah mengunggah file cleaner_2.5.php yang brilian yang ditulis oleh Pemula PHP ke root domain dan kemudian menjalankan skrip dari situs web. Misalnya, http://www.test.com/cleaner_2.5.php. Skrip akan mulai memindai dan menghapus kode berbahaya yang terdeteksi dari file PHP. Pastikan Anda membuat cadangan file situs web Anda sebelum menjalankan skrip ini sehingga dimungkinkan untuk mengembalikan semua perubahan yang dibuat oleh skrip pembersih.

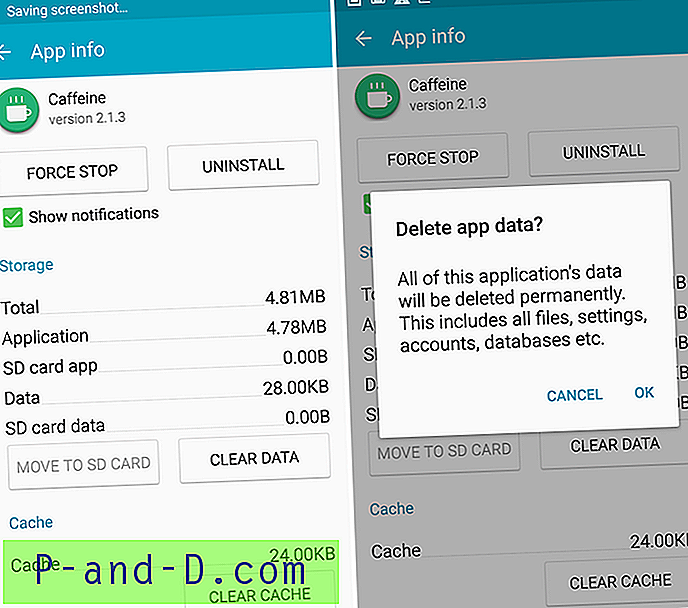

Ketika skrip pembersih telah selesai memindai, itu akan menunjukkan jumlah file yang ditemukan terinfeksi. Skrip bersih ini adalah penghemat waktu dan tenaga yang hebat! Pastikan Anda mengubah kata sandi pengguna dan basis data WordPress setelah pembersihan. Jika situs web Anda terus diretas setelah dibersihkan dan tidak yakin apa penyebabnya, mungkin penyerang menjatuhkan beberapa file jauh di dalam beberapa folder yang memberi mereka akses ke situs web Anda. Anda dapat menjalankan skrip pemindai dan mengirim hasil pemindaian ke penulis skrip di  .

.

Unduh Cleaner Script | Unduh Skrip Pemindai