Di Windows 10 Creators Update preview build 15007, Microsoft tampaknya telah memperbaiki metode bypass UAC yang melibatkan eventvwr.exe. Pertama, bagaimana cara kerja bypass ini?

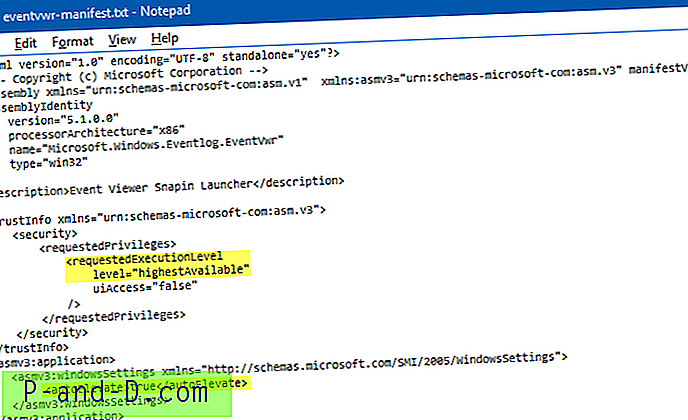

Ketika Anda masuk sebagai administrator, binari Windows yang memiliki tingkat eksekusi diatur ke properti "ketersediaan tinggi" dan "autoelevate" disetel ke "true" dalam manifes, secara otomatis mulai naik tanpa menunjukkan prompt Kontrol Akun Pengguna.

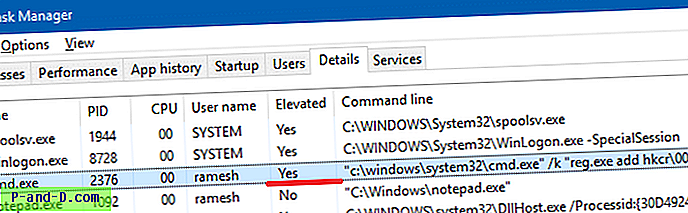

Task Manager (Taskmgr.exe) dan Eventvwr.exe adalah dua contohnya. Pernahkah Anda memperhatikan bahwa Task Manager berjalan meningkat secara default, tetapi tidak menunjukkan prompt UAC saat Anda login sebagai administrator?

Peneliti keamanan Matt Nelson (@ enigma0x3 di Twitter) menulis tentang bypass atau exploit UAC yang menggunakan eventvwr.exe. Eventvwr.exe pada dasarnya adalah program peluncur yang mengeksekusi% systemroot% \ system32 \ eventvwr.msc menggunakan metode ShellExecute.

Apa itu (ShellExecute) artinya adalah bahwa sistem menggunakan informasi asosiasi file .MSC untuk meluncurkan file executable yang sesuai yang membuka file MSC. Karena program induk eventvwr.exe berjalan terangkat secara default, proses turunan berjalan juga.

Bypass UAC menggunakan peretasan registri

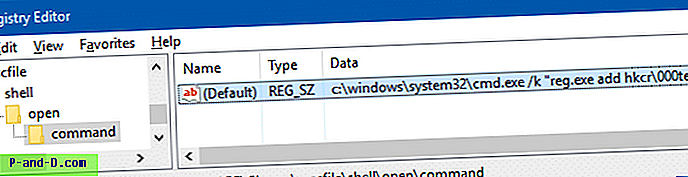

Ketika eventvwr.exe (shell) mengeksekusi file eventvwr.msc, Windows, daripada menggunakan info asosiasi file di bawah HKEY_LOCAL_MACHINE \ Software \ Classes \ mscfile, kueri cabang di sini:

HKEY_CLASSES_ROOT \ mscfile

FYI, HKEY_CLASSES_ROOT hanyalah tampilan gabungan yang berisi kunci, subkunci dan nilai dari dua lokasi ini:

HKEY_CURRENT_USER \ Software \ Classes HKEY_LOCAL_MACHINE \ Software \ Classes

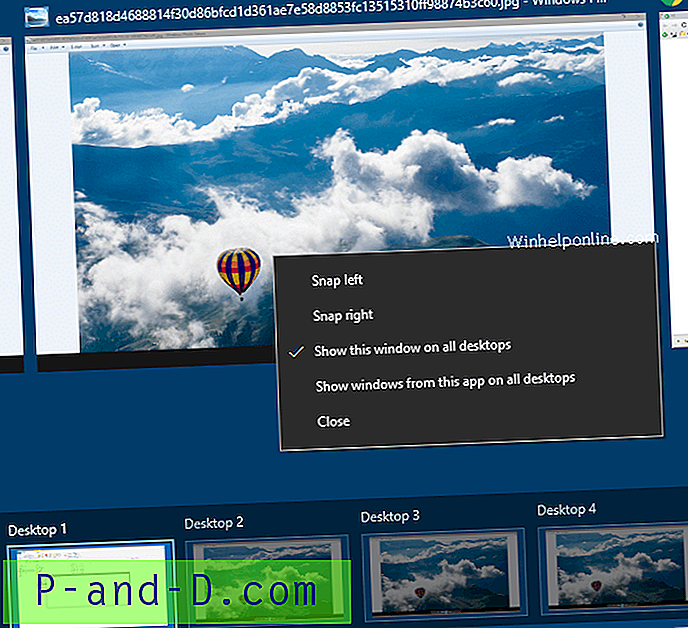

Dan jika kunci dan nilai yang identik ada di bawah keduanya, yang di bawah HKEY_CURRENT_USER diutamakan. Jadi, Anda dapat membajak HKEY_CLASSES_ROOT\mscfile dengan membuat kunci berikut:

Perintah HKEY_CURRENT_USER \ Software \ Classes \ mscfile \ shell \ open \

Program atau skrip jahat dapat mengatur data nilai (default) sesuai, sehingga perintah / skrip PowerShell dapat dieksekusi dengan hak administratif penuh / integritas tinggi, bahkan tanpa sepengetahuan pengguna.

Dengan demikian, dengan membajak HKEY_CLASSES_ROOT, eventvwr.exe dapat secara efektif digunakan sebagai program peluncur untuk menjalankan program apa pun secara sewenang-wenang - bahkan mengunduh muatan ransomware dari server jauh dan menjalankannya menggunakan PowerShell.exe, di bawah hak istimewa admin.

Ini adalah metode bypass UAC yang sangat efektif karena tidak memerlukan dropping file, injeksi DLL atau apapun. Tentu saja, exploit UAC ini hanya berfungsi ketika Anda login sebagai administrator.

Ini telah berubah dalam pembuatan Pratinjau pembaruan Kreator 15007. Syukurlah, Microsoft telah memperbaiki eventvwr.exe di 15007 - tidak lagi menyembunyikan file MSC. Alih-alih itu menciptakan proses MMC.exe secara langsung - asosiasi file tidak digunakan.

Terima kasih kepada Matt Nelson (@ enigma0x3) yang menemukan metode pintas ini, dan kepada FireF0X (@ hFireF0X) yang memberi tahu bahwa masalah ini diselesaikan pada 15007 di mana eventvwr.exe menggunakan CreateProcess untuk meluncurkan mmc.exe alih-alih dari ShellExecute . Lihat juga: Microsoft Windows - Eskalasi Privilege Bypass Perlindungan UAC Fileless