Fitur Kontrol Akun Pengguna telah ada sejak Windows Vista dan masih dapat ditemukan diimplementasikan pada Windows 10. Pada dasarnya UAC adalah fitur keamanan yang diterapkan dalam sistem operasi Windows untuk mencegah program yang berpotensi berbahaya dari membuat perubahan pada komputer Anda. Bahkan jika akun pengguna Anda termasuk dalam grup administrator yang seharusnya memiliki akses penuh dan tidak terbatas ke komputer, Anda masih mengalami pembatasan UAC.

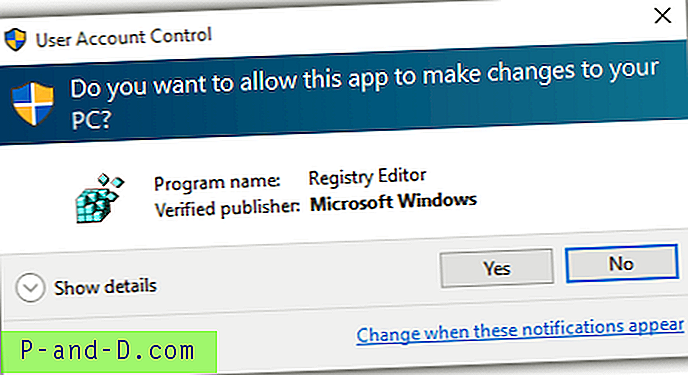

Saat Anda menjalankan aplikasi yang membutuhkan hak istimewa untuk membuat perubahan file atau registri yang secara global dapat mempengaruhi semua pengguna di komputer, itu akan memulai jendela pemberitahuan Kontrol Akun Pengguna. Pengguna dapat mengklik tombol Ya untuk memungkinkan program yang akan membuat perubahan pada komputer untuk dijalankan atau mengklik Tidak akan menghentikannya dari berjalan.

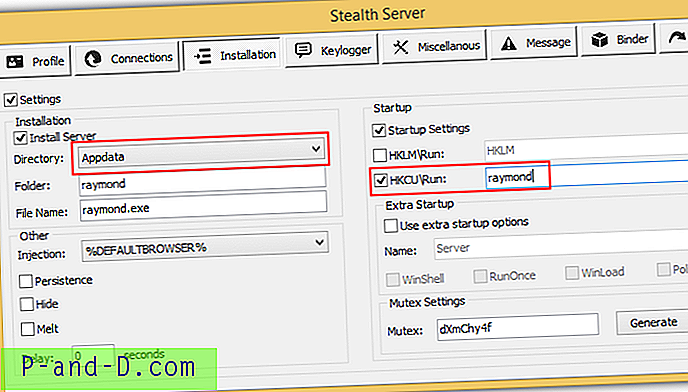

Jika Anda membandingkan antara versi Windows yang datang dengan dan tanpa fitur Kontrol Akun Pengguna (XP vs. Vista dan yang lebih baru), XP memiliki tingkat infeksi malware yang sangat tinggi sementara Windows yang lebih baru membutuhkan malware rootkit rootkit yang jauh lebih canggih dan canggih agar untuk mengambil kendali penuh dari komputer. Pada artikel ini kita akan melihat lebih dekat seberapa efektif fitur Kontrol Akun Pengguna dan apa kelemahannya. Bahkan dengan UAC diaktifkan dalam suatu sistem, perangkat lunak berbahaya seperti RAT trojan dapat dibangun untuk menginstal pada sistem tanpa memicu pemberitahuan UAC. Ini dilakukan dengan mengkonfigurasi pembangun server untuk meletakkan file berbahaya ke folder data aplikasi pengguna (% AppData%) dan menambahkan pintasan ke folder startup pengguna atau entri registri di HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Lari ke berjalan secara otomatis pada startup Windows.

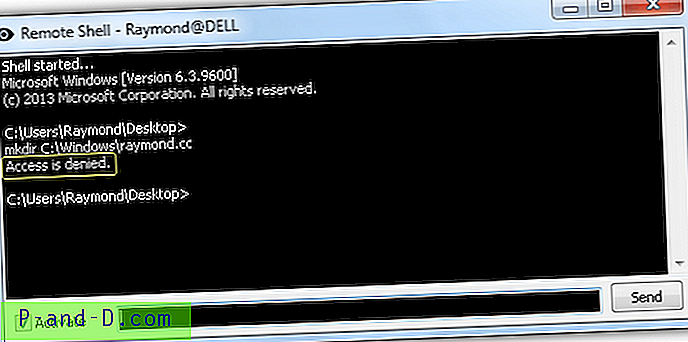

Tanpa peningkatan UAC, file jahat hanya memiliki hak istimewa terbatas yang dapat memengaruhi pengguna yang saat ini masuk, tetapi tidak pada keseluruhan sistem. Misalnya, peretas yang terhubung ke sistem melalui cangkang jauh tidak dapat membuat direktori baru di Windows.

Fitur ini yang umumnya ditemukan di sebagian besar RAT tidak benar-benar layak disebut bypass UAC karena hanya berjalan diam-diam tanpa meminta elevasi UAC yang berakhir dengan hak istimewa yang terbatas. Bypass UAC yang sebenarnya adalah ketika aplikasi memperoleh hak administratif penuh melalui pintu belakang tanpa memicu pemberitahuan UAC dan mengharuskan pengguna untuk mengklik tombol Ya di jendela UAC.

Bukti Bypass Konsep UAC

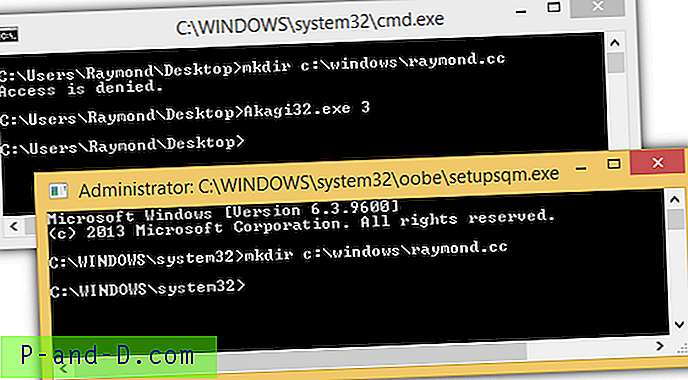

Bukti konsep sumber terbuka yang tersedia untuk umum untuk mengalahkan Kontrol Akun Pengguna yang disebut UACMe dapat diunduh secara gratis dari GitHub. Ini berisi 12 metode populer yang digunakan oleh malware untuk memintas UAC. Untuk menguji setiap metode bypass UAC yang berbeda, cukup tambahkan angka dari 1 hingga 12 setelah nama file. Sebagai contoh:

Akagi32.exe 3

Tangkapan layar di bawah ini menunjukkan contoh penggunaan UACMe untuk meluncurkan prompt perintah dengan hak administratif tanpa jendela pemberitahuan UAC.

Seperti yang Anda lihat dari jendela prompt perintah latar belakang bahwa kami tidak dapat membuat folder baru di C: \ Windows dengan kesalahan "Akses ditolak". Kemudian kami menjalankan UACMe dengan metode 3 dan ia menggunakan metode backdoor untuk meluncurkan command prompt lain dengan hak administratif tanpa overlay seluruh layar dengan peringatan UAC. Kami kemudian dapat membuat direktori baru di C: \ Windows menggunakan command prompt yang diluncurkan dengan UACMe.

Versi 32-bit dan 64-bit tersedia untuk UACMe, jadi pastikan Anda menjalankan versi yang benar berdasarkan arsitektur sistem operasi Windows Anda.

Unduh UACMe

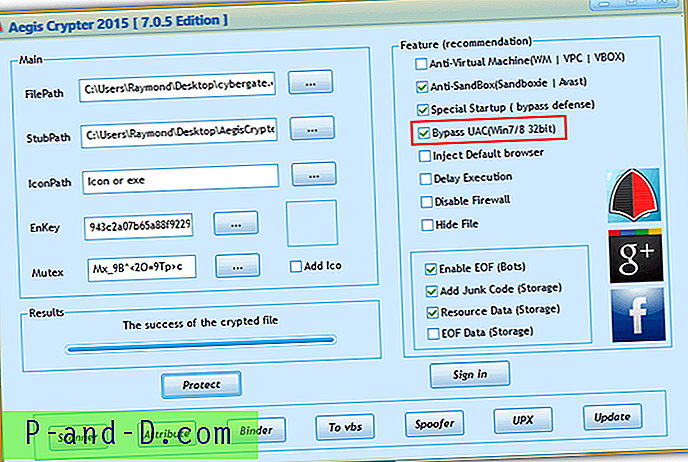

Meskipun sangat jarang untuk menemukan fitur pintas UAC nyata diimplementasikan dalam trojan RAT, fitur backdoor yang kuat ini dapat ditemukan pada beberapa crypters yang digunakan untuk membuat file berbahaya tidak terdeteksi oleh perangkat lunak antivirus. Kami telah menguji salah satu crypters gratis dengan opsi "Bypass UAC" diaktifkan dan menemukan bahwa hasilnya cukup tidak dapat diandalkan.

Mengenkripsi file dengan opsi "Bypass UAC" yang diaktifkan harus memberikan hak administratif untuk file tersebut tanpa perlu memohon jendela elevasi UAC. Namun beberapa file crypted berfungsi dengan baik sementara beberapa tidak berfungsi sama sekali.

Melindungi dari UAC Bypass

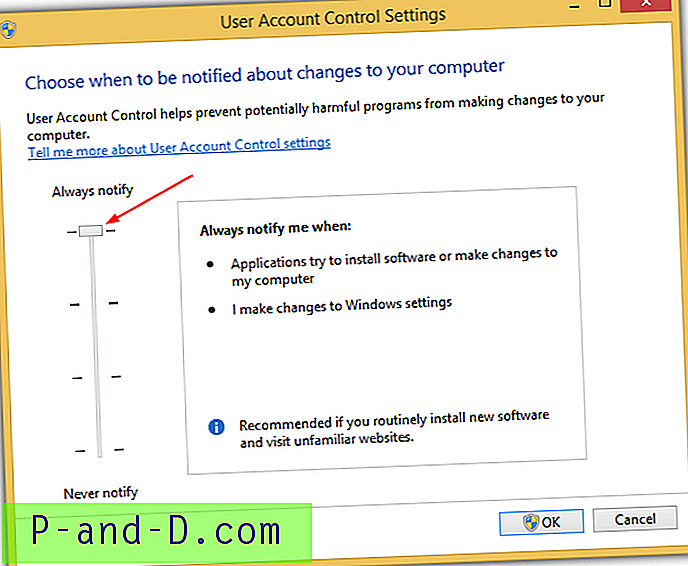

Pengaturan Kontrol Akun Pengguna default yang ada di tingkat ketiga tidak aman dan dapat dilewati. Konfigurasi Kontrol Akun Pengguna yang paling efektif adalah mengaturnya ke level tertinggi (keempat) yang selalu memberi tahu ketika program mencoba menginstal perangkat lunak atau membuat perubahan pada komputer atau ke pengaturan Windows.

Cara lain adalah dengan menggunakan akun pengguna atau tamu standar alih-alih akun administrator yang dibuat setelah menginstal Windows.

![[Fix] Perlindungan Sumber Daya Windows tidak dapat memulai layanan perbaikan - Kesalahan SFC](http://p-and-d.com/img/microsoft/868/windows-resource-protection-could-not-start-repair-service-sfc-error.jpg)